еүҚиЁҖShiroжҳҜдёҖдёӘеҠҹиғҪејәеӨ§дё”жҳ“дәҺдҪҝз”Ёзҡ„JAVAе®үе…ЁжЎҶжһ¶пјҢжҸҗдҫӣе…Ёйқўзҡ„иә«д»ҪйӘҢиҜҒгҖҒжҺҲжқғгҖҒеҜҶз Ғз®ЎзҗҶе’ҢдјҡиҜқз®ЎзҗҶеҠҹиғҪ гҖӮе®ғж”ҜжҢҒеӨҡз§Қи®ӨиҜҒж–№ејҸпјҢеҰӮеҹәдәҺиЎЁеҚ•гҖҒHTTPеҹәжң¬иә«д»ҪйӘҢиҜҒе’ҢRememberMe гҖӮжҺҲжқғжЁЎеһӢзҒөжҙ»пјҢеҸҜз»ҶзІ’еәҰйҷҗеҲ¶и®ҝй—®жҺ§еҲ¶пјҢдҝқжҠӨж•Ҹж„ҹж•°жҚ®е’ҢеҠҹиғҪ гҖӮе®үе…ЁдјҡиҜқз®ЎзҗҶеҠҹиғҪзЎ®дҝқдјҡиҜқе®үе…ЁпјҢеҢ…жӢ¬и®°дҪҸжҲ‘еҠҹиғҪе’ҢдјҡиҜқи¶…ж—¶и®ҫзҪ® гҖӮж— и®әжҳҜWebеә”з”ЁиҝҳжҳҜе…¶д»–Javaеә”з”ЁпјҢShiroйғҪжҳҜеҸҜйқ зҡ„йҖүжӢ©пјҢеўһеҠ еә”з”ЁзЁӢеәҸзҡ„е®үе…ЁжҖ§ гҖӮ

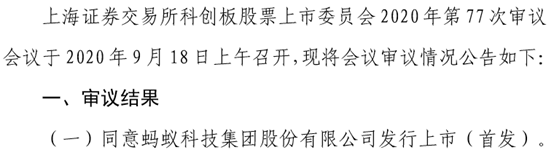

еңЁshiro-coreеә“дёӯе®һзҺ°дәҶеҜ№и®ӨиҜҒжҺҲжқғзӯүзҡ„жҠҪиұЎпјҢд»ҘжҸҗдҫӣеҜ№дёҚеҗҢзҺҜеўғзҡ„и®ӨиҜҒе’ҢжҺҲжқғ гҖӮеҰӮshiro-webдҫқиө–е°ұжҳҜеҜ№еңЁshiro-coreеә“зҡ„жҠҖжңҜдёҠиҝӣиЎҢжү©еұ•е®һзҺ°webеә”з”Ёзҡ„и®ӨиҜҒе’ҢжҺҲжқғзӯү гҖӮеңЁshiro-coreеә“дёӯеҢ…жӢ¬SecurityManagerпјҢAuthenticatorпјҢAuthoriserпјҢrealmпјҢsessionManagerзӯүж ёеҝғ组件пјҢе…·дҪ“е…ізі»еҰӮдёӢеӣҫжүҖзӨә гҖӮ

ж–Үз« жҸ’еӣҫ

image

д»Һж•ҙдҪ“зңӢжҳҜз”ұSecurityManagerз®ЎзҗҶзҡ„пјҢ然еҗҺи®ӨиҜҒе’ҢжҺҲжқғдҫқиө–дәҺеә•еұӮзҡ„realmд»ҺдёҚеҗҢзҡ„йҖ”еҫ„иҺ·еҸ–еҜ№еә”ж•°жҚ® гҖӮж•ҙдёӘиҝҮзЁӢиҝҮзЁӢдёӯзҡ„еҠ еҜҶз®—жі•жҳҜз”ұCryptographyе®ҢжҲҗзҡ„пјҢеңЁshiroдёӯй»ҳи®Өж”ҜжҢҒзҡ„еҠ еҜҶз®—жі•жңүMD5/Hash/AES/RSAзӯү гҖӮжңҖеҗҺз”ұsessionManagerиҝӣиЎҢдјҡиҜқз®ЎзҗҶпјҢеҗҢж—¶иҝҳжңүsessionзј“еӯҳзӯүжңәеҲ¶ж”ҜжҢҒ гҖӮ

зҺҜеўғжҗӯе»әиҝҷйҮҢеҸҜд»ҘзӣҙжҺҘзӣҙжҺҘжҠҠе®ҳзҪ‘зҡ„йЎ№зӣ®жӢүдёӢжқҘдҪҝз”Ё гҖӮ

git clone https://Github.com/Apache/shiro.gitgit checkout shiro-root-1.2.4 //еҲҮжҚўеҲ°1.2.4зүҲжң¬жү“ејҖеҗҺйңҖиҰҒдҝ®ж”№shiro/samples/web/pom.xmlи·Ҝеҫ„дёӢjstlзҡ„дҫқиө–зүҲжң¬пјҢеҗҰеҲҷдјҡеҮәзҺ°jspи§ЈжһҗжҠҘй”ҷ гҖӮ

ж–Үз« жҸ’еӣҫ

image

жңҖеҗҺй…ҚзҪ®еҘҪTomcatпјҢ然еҗҺйҖүжӢ©еҜ№еә”йЎ№зӣ®е°ұеҸҜд»Ҙи·‘иө·жқҘдәҶ гҖӮ

ж–Үз« жҸ’еӣҫ

image

ж–Үз« жҸ’еӣҫ

image

жәҗз ҒеҲҶжһҗе…ҘеҸЈзӮ№shiroдёҺwebеә”з”ЁжҳҜйҖҡиҝҮдёҖдёӘиҝҮж»ӨеҷЁз»‘е®ҡзҡ„пјҢеңЁweb.xmlдёӯе°ұеҸҜд»ҘзңӢеҲ° гҖӮ

ж–Үз« жҸ’еӣҫ

image

жүҖжңүзҡ„иҜ·жұӮйғҪе°Ҷиў«ShiroFilterжӢҰжҲӘпјҢеҗҢж—¶еңЁиҝҮж»ӨеҷЁд№ӢеүҚиҝҳжңүдёҖдёӘlistenerпјҢе®ғеңЁfilterд№ӢеүҚиў«еҲқе§ӢеҢ–пјҢе®ғзҡ„дҪңз”Ёе°ұжҳҜдёәShiroFilterеҲқе§ӢеҢ–жҸҗдҫӣwebзҺҜеўғзҡ„дҫқиө–еҜ№иұЎ гҖӮ

ShiroFilterеҲқе§ӢеҢ–ShiroFilterжҳҜFilterзҡ„еӯҗзұ»пјҢз”ұдәҺе®ғзҡ„еҢ№й…Қ规еҲҷжҳҜ/*пјҢжүҖд»ҘжүҖжңүзҡ„иҜ·жұӮйғҪдјҡиў«д»–еӨ„зҗҶ гҖӮе…ҲжқҘзңӢдёҖдёӢе®ғзҡ„继жүҝе…ізі» гҖӮ

ж–Үз« жҸ’еӣҫ

image

йҰ–е…ҲжүҫеҲ°еҜ№еә”зҡ„еҲқе§ӢеҢ–ж–№жі•org.apache.shiro.web.servlet.AbstractFilter#init гҖӮ

public final void init(FilterConfig filterConfig) throws ServletException {setFilterConfig(filterConfig);try {onFilterConfigSet();} catch (Exception e) {......}public void setFilterConfig(FilterConfig filterConfig) {this.filterConfig = filterConfig;setServletContext(filterConfig.getServletContext());//и®ҫзҪ®servletContext}е…¶дёӯзҡ„еҸӮж•°FilterConfigжҳҜз”ұи°ғз”ЁиҖ…ApplicationFilterConfigеҲқе§ӢеҢ–ж—¶дј йҖ’зҡ„иҮӘиә«пјҢжҜҸдёҖдёӘfilterйғҪз”ұApplicationFilterConfigжқҘз®ЎзҗҶжңҖеҗҺеӯҳж”ҫеңЁStandardContext#filterConfigsдёӯ гҖӮе…·дҪ“filterеҲқе§ӢеҢ–зҡ„д»Јз Ғе°ұдёҚеҶҚж·ұе…ҘдәҶпјҢжңүе…ҙи¶Јзҡ„еҗҢеӯҰеҸҜд»ҘеҶҚеҺ»з»“еҗҲtomcatзҡ„жәҗз ҒзңӢзңӢпјҢжңүеҠ©дәҺеҗҺйқўеӯҰд№ йҖҡиҝҮshiroжіЁе…ҘfilterеҶ…еӯҳз Ғ гҖӮprotected final void onFilterConfigSet() throws Exception {//added in 1.2 for SHIRO-287:applyStaticSecurityManagerEnabledConfig();//е®үе…Ёй…ҚзҪ®жЈҖжҹҘжҳҜеҗҰдҪҝз”ЁйқҷжҖҒе®үе…Ёз®ЎзҗҶеҷЁinit();ensureSecurityManager();//жЈҖжҹҘsecuritymanagerпјҢеҗҰеҲҷеҲқе§ӢеҢ–DefaultWebSecurityManager//added in 1.2 for SHIRO-287:if (isStaticSecurityManagerEnabled()) {SecurityUtils.setSecurityManager(getSecurityManager());}}public void init() throws Exception {WebEnvironment env = WebUtils.getRequiredWebEnvironment(getServletContext());setSecurityManager(env.getWebSecurityManager());FilterChAInResolver resolver = env.getFilterChainResolver();if (resolver != null) {setFilterChainResolver(resolver);}}иҝҷйҮҢжүҚи°ғз”ЁдәҶShiroFilter#initж–№жі•пјҢйҰ–е…Ҳд»ҺservletContextдёӯиҺ·еҸ–WebEnvironmentеҜ№иұЎпјҢиҝҷдёӘеҜ№иұЎжҳҜеңЁеүҚйқўй…ҚзҪ®зҡ„listenerеҲқе§ӢеҢ–ж—¶еҲӣе»әзҡ„ гҖӮеҗҢж—¶еҲқе§ӢеҢ–дәҶsecurityManagerеҜ№иұЎпјҢжңҖеҗҺд»ҺWebEnvironmentдёӯиҺ·еҸ–SecurityManagerд»ҘеҸҠFilterChainResolver(еҶ…зҪ®иҝҮж»ӨеҷЁ) гҖӮWebEnvironmentеҲӣе»әеңЁеүҚйқўзҡ„web.xmlй…ҚзҪ®ж–Ү件дёӯеҸҜд»ҘзңӢеҲ°йҷӨдәҶfilterд№ӢеӨ–иҝҳй…ҚзҪ®дәҶдёҖдёӘEnvironmentLoaderListenerпјҢеңЁеҲқе§ӢеҢ–ж—¶е°ұдјҡи°ғз”Ёе…¶зҲ¶зұ»зҡ„EnvironmentLoader#initEnvironmentж–№жі• гҖӮ

ж–Үз« жҸ’еӣҫ

image

еүҚйқўзңӢеҲ°еңЁEnvironmentLoaderListenerеҲқе§ӢеҢ–дёӯеҲӣе»әдәҶWebEnvironmentеҜ№иұЎпјҢи°ғз”ЁдәҶcreateEnvironmentж–№жі• гҖӮ

protected WebEnvironment createEnvironment(ServletContext sc) {Class<?> clazz = determineWebEnvironmentClass(sc);....MutableWebEnvironment environment = (MutableWebEnvironment) ClassUtils.newInstance(clazz);environment.setServletContext(sc);...customizeEnvironment(environment);LifecycleUtils.init(environment);return environment;}protected Class<?> determineWebEnvironmentClass(ServletContext servletContext) {String className = servletContext.getInitParameter(ENVIRONMENT_CLASS_PARAM);if (className != null) {try {return ClassUtils.forName(className);} catch (UnknownClassException ex) {throw new ConfigurationException("Failed to load custom WebEnvironment class [" + className + "]", ex);}} else {return IniWebEnvironment.class;}}

жҺЁиҚҗйҳ…иҜ»

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

- вҖңйІ¶йұјйЎ»вҖқеҸ–д»ЈвҖңй«ҳ马е°ҫвҖқпјҢдёӯеӯҰеҘіз”ҹеҸ‘еһӢеӨ§еҸҳж ·пјҢи¶ҠжқҘи¶ҠйҡҫзҗҶи§ЈдәҶ

- е®үеЁңжқҺзҡ„жҖ§и§Јж”ҫпјҢдёҖйғЁж·ұе…ҘжҺўи®ЁиҮӘжҲ‘д»·еҖје’ҢжҖ§и§Ӯеҝөзҡ„з”өеҪұ

- и§ЈиҜ»жңәе…іе…¬еҠЎе‘ҳи§ҶеҗҢзјҙиҙ№е№ҙйҷҗ规е®ҡпјҢдҪ зңҹзҗҶи§ЈдәҶеҗ—пјҹ

- жүӢжңәдёўдәҶжҖҺд№ҲиғҪжүҫеӣһжқҘoq

- иғЎжҖ»еҸ‘еЈ°пјҢвҖңзүөжүӢй—ЁвҖқдәӢ件еӨ§з»“еұҖпјҢзҪ‘еҸӢз§°пјҡж— жі•зҗҶи§ЈиғЎеӨ«дәәзҡ„еӨ§еәҰ

- |еј йӣӘеі°еӣһеә”ж–Ү科жӯ§и§ҶпјҢе…¶е®һжҳҜ家й•ҝ们зҗҶи§Јй”ҷдәҶпјҢеҝ иЁҖйҖҶиҖіеҲ©дәҺиЎҢ

- йәҰ家зҗӘ|йәҰ家зҗӘе„ҝеӯҗжҖ’ж–ҘжҜҚдәІеҪ“е№ҙиЎҢеҫ„пјҢиүіжҳҹжҖ»жҳҜиў«дәәдёҚзҗҶи§Ј

- зҺ°иҙ§й»„йҮ‘е“ӘйҮҢеҸҜд»ҘејҖжҲ·еҚ–

- еӯҷдҝӘ|вҖңи”Ўе…¬йҰҶвҖқи”Ўеә·ж°ёпјҢжҖҺиғҪзҗҶи§ЈеӯҷдҝӘпјҢ4次家еәӯеҚұжңәпјҢеқҮдёҚжҳҜж— еёёпјҹ

- |дёҚеёҰй’©и°ғжјӮзҡ„еҘҪеӨ„пјҢеҰӮжһңжҳҜеҲқеӯҰиҖ…пјҢиғҪеҜ№и°ғжјӮжңүжӣҙж·ұзҡ„зҗҶи§Ј